Este artículo es parte de una guía más grande de RuNet Echo para ayudar a la gente a aprender como llevar a cabo una investigación en fuentes abiertas en el Internet ruso. Explore la guía completa en la página especial del proyecto.

Antes de sumergirse en los aspectos concretos de investigar información de fuentes abiertas en la RuNet (Internet ruso), es útil entender los procesos de verificación generales que se pueden aplicar a todas las fuentes de la inteligencia de fuentes abiertas (OSINT). Para un tratamiento completo de la verificación de inteligencia de fuentes abiertas digital, quizás quieras ver la guía de verificación de las redes sociales de Global Voices o el Manual de Verificación, escrito por periodistas de una variedad de medios de comunicación tradicionales, como la BBC, y proyectos emergentes, como Storyful, escribe Global Voices.

Estas instrucciones generales abordan maneras específicas de valorar la fiabilidad de fotografías, vídeos, y fuentes humanas. Mientras que la mayoría de consejos se pueden aplican a cualquier área, nosotros nos centramos específicamente en datos y fuentes en ruso.

Fotos

Hay incontables formas de verificar una imagen, dependiendo de los varios elementos de la fuente. Una de las formas más comunes de verificar una fotografía es localizar geográficamente la imagen, lo cual supone confirmar o descartar la localización de una fotografía emparejando elementos visibles con fuentes externas, como señales de tráfico, características topográficas, y puntos de referencia. Otra forma de verificar la información de una imagen es verificar el momento en que fue tomada, mediante diferencias estacionales (por ejemplo, ¿se puede ver nieve en una fotografía que supuestamente se tomó el día después de una fuerte nevada?) u horas específicas, midiendo las sombras que se observan. Estos dos métodos de verificación—localización geográfica y “temporal”—serán tratados más detalladamente en una futura entrega de esta serie.

Como se detalla en las dos amplias guías de verificación mencionadas en nuestra introducción, la forma más rápida de verificar la singularidad de una fotografía es llevando a cabo una búsqueda inversa de imágenes en Google o en TinEye. Tomemos un par de ejemplos específicos de Rusia y Ucrania para verificar el contenido de los medios a través de estas búsquedas inversas de imágenes.

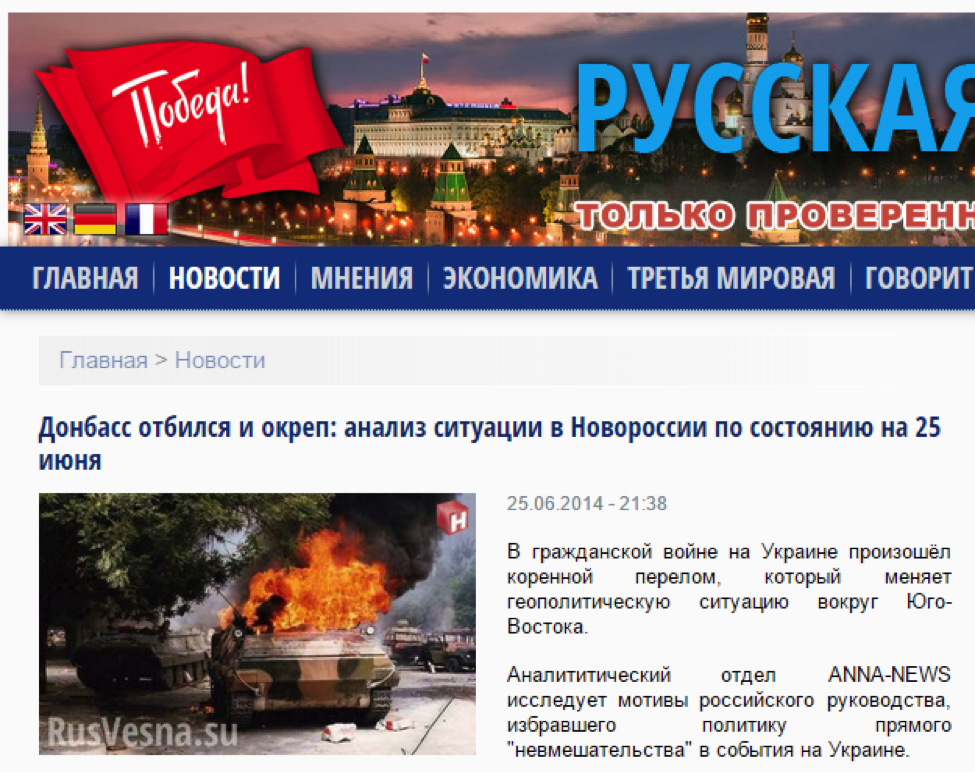

Tal como se describe en StopFake y en otros medios, varios medios de comunicación pro rusos y separatistas han usado fotografías de décadas de antigüedad para describir lo que afirman que son sucesos recientes en la guerra en el este de Ucrania. Por ejemplo, en el artículo líneas abajo del sitio web pro separatista RusVesna.su (que significa “Primavera rusa”), una fotografía de equipo militar en llamas se yuxtapone a una historia sobre los enfrentamientos en el este de Ucrania el 25 de junio. La fotografía es presentada sin contexto, y hay dos logos sobre ella, incluyendo el de la dirección web de RusVesna.su, insinuando que los fotógrafos del sitio tomaron la imagen ellos mismos o que poseen los derechos sobre la imagen.

Esta fotografía, como muchos han señalado, es en realidad de la Plaza de Tiananmen en 1989. Una búsqueda inversa de imágenes en Google revela este hecho cuando las fechas de búsqueda se restringen a publicaciones antes del conflicto ucraniano.

¿Cómo llevas a cabo tal búsqueda?

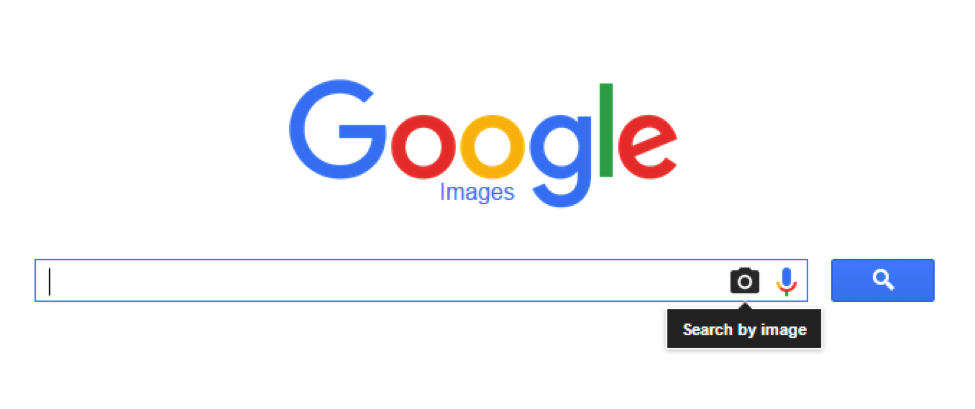

Dirígete a images.google.com, y haz clic sobre el icono de la cámara para buscar por imagen:

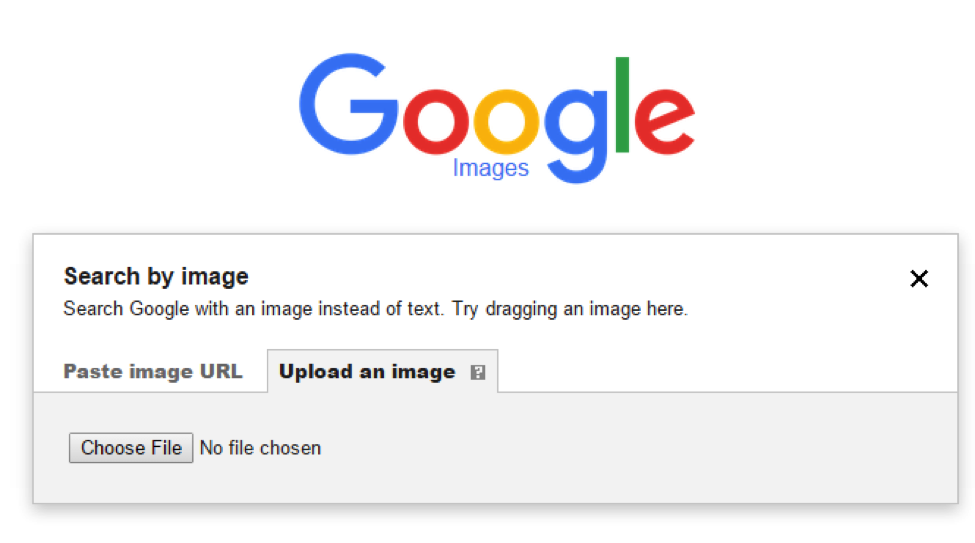

Quizás necesites realizar una captura de pantalla de la fotografía que quieres buscar. Puedes subir la fotografía (tanto una captura de pantalla como el mismo archivo guardado funcionarán) o introduce una URL que conduzca directamente al archivo de imagen (.jpg, .gif, .png—no a toda la página web que contiene la imagen). Al realizar una búsqueda inversa de imágenes, asegúrate de encontrar la copia con la más alta resolución disponible, ya que producirá más resultados.

Después de modificar los parámetros de fecha de la búsqueda, queda claro que esta imagen probablemente proceda de China y apareció en la red antes del conflicto en el este de Ucrania.

TinEye funciona más o menos igual que una búsqueda inversa de imágenes en Google, pero normalmente proporciona menos resultados. El mecanismo es el mismo que el de la búsqueda de imágenes en Google, donde puedes subir un archivo de imagen o proporcionar una URL.

Hay varias herramientas gratuitas que analizarán los metadatos de una fotografía y la información de compresión, permitiendo una verificación más amplia de la veracidad de una imagen. Sin embargo, los resultados no siempre son claros y dependen de la copia del archivo subido. Por ejemplo, un archivo JPEG que ha sido redimensionado, recomprimido, y cambiado a partir del archivo original, contendrá datos mucho menos fiables que la imagen original de resolución completa tomada por la cámara. Aún así, si quieres intentar analizar una imagen a través de un ELA (error-level analysis (análisis de niveles de error)) o de sus metadatos, visita findexif.com,fotoforensics.com, e Izitru.

En vez de herramientas forenses digitales, también cuentas con la simple vista. La manera más fácil de detectar una imagen retocada con Photoshop es examinar las sombras y reflejos de una imagen. The Moscow Times, StopFake, y muchos otros se han dado cuenta de que el Comité de Investigación de Rusia usó una imagen retocada de Donetsk en llamas en la cubierta de un libro titulado The Tragedy of Southeast Ukraine (La Tragedia del Sureste de Ucrania). Al examinar esta imagen—que también fue usada en un artículo en el sitio Politnavigator.net—queda claro que los reflejos en el agua no son correctos.

Los reflejos incorrectos en el agua son evidentes frente a las llamas que se elevan, en especial en la columna de fuego y humo más a la izquierda. Observa cómo un edificio es reflejado en el agua bajo la llama más a la izquierda, mientras que el fuego no es reflejado. Como descubrió StopFake, las llamas fueron añadidas artificialmente a una imagen normal del paisaje urbano de Donetsk.

Al igual que con muchos engaños en los rincones angloparlantes de Internet, una simple búsqueda inversa de imágenes en Google o un ojo crítico pueden parar en seco muchas falsedades.

Vídeos

A diferencia de las imágenes, no hay servicios disponibles para realizar búsquedas inversas de vídeos. Esto significa que cuando encuentras un vídeo, no hay una solución rápida para verificar su fuente original. Sin embargo, sigue habiendo maneras de llevar a cabo una verificación inversa de un vídeo para ver si las supuestamente nuevas pruebas son en realidad material reciclado.

Lo más próximo a una búsqueda inversa de vídeo es realizar una captura de pantalla del vídeo en un momento particular, y después realizar una búsqueda inversa de imágenes en Google de esa captura. Además, puedes realizar una captura de pantalla de la imagen en miniatura del vídeo y realizar una búsqueda inversa de ella, con la esperanza de encontrar una copia del vídeo en YouTube u otro servicio de alojamiento de vídeos. Aquí se puede encontrar una descripción más detallada de cómo YouTube genera sus imágenes en miniatura.

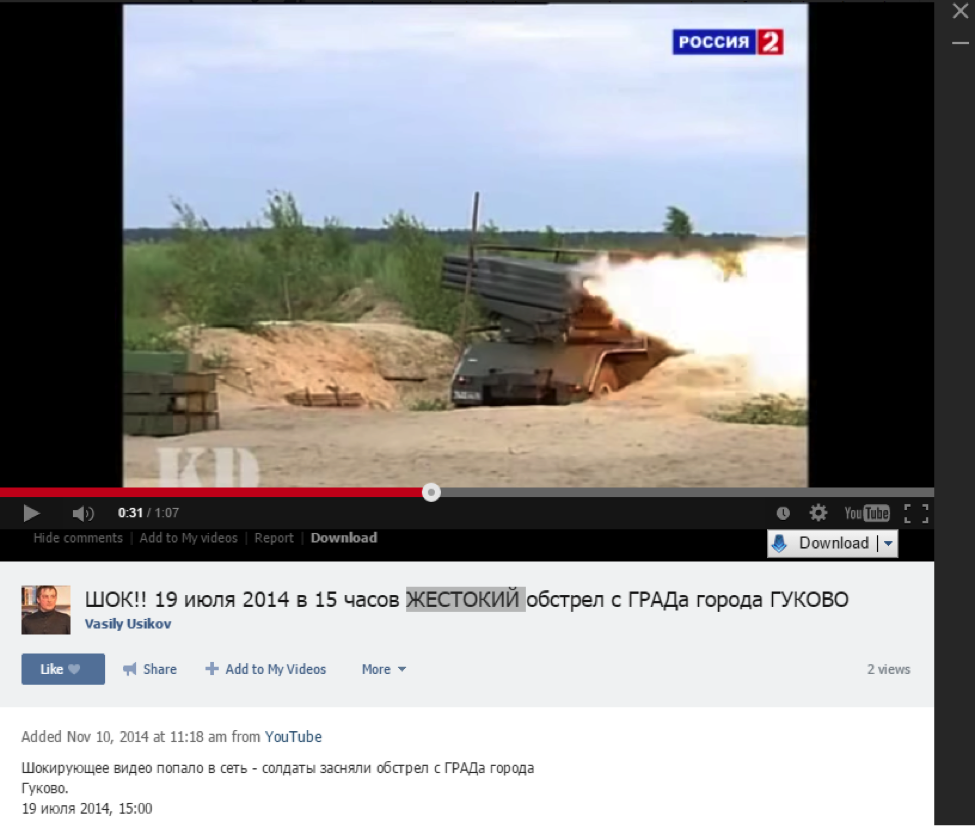

Este vídeo en Vkontakte, la red social más popular de Rusia, se titula “SHOCK!! July 19, 2014 at 3pm, a BRUTAL shelling from a GRAD of the city of Gukovo” (¡¡ESCÁNDALO!! 19 de julio de 2014 a las 3 de la tarde, un BRUTAL bombardeo desde un GRAD en la ciudad de Gukovo). El vídeo, publicado el 19 de julio de 2014, por lo visto pertenece al canal de la televisión estatal rusa Rossiya 2, y muestra a soldados cargando misiles en un sistema múltiple de lanzamiento de misiles Grad y disparándolos. Sin ninguna característica identificadora específica, es difícil verificar el momento, localización, y fuente original de este vídeo basándose solo en claves de contexto. Sin embargo, tomando capturas de pantalla de momentos particulares del vídeo, podemos encontrar la fuente original del vídeo.

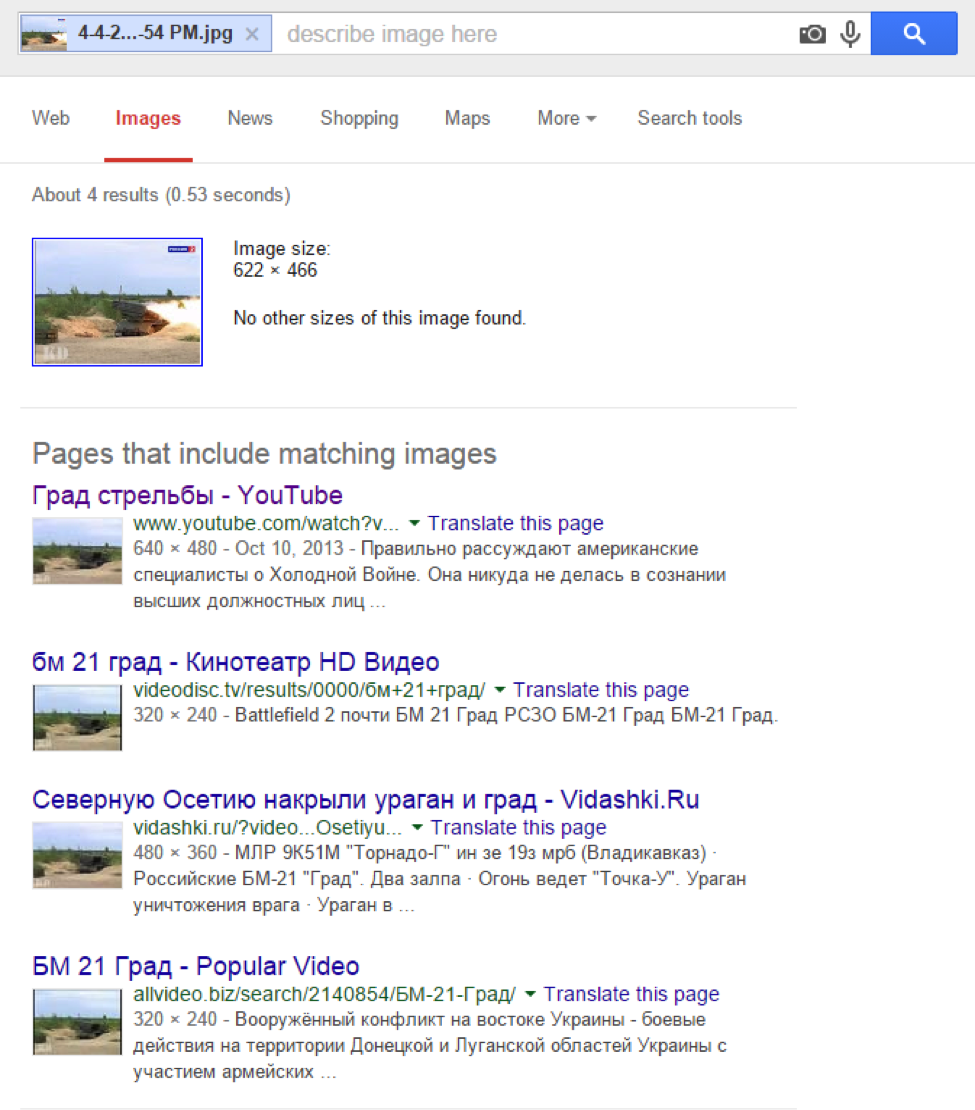

Los mejores lugares para tomar capturas de pantalla son justo al principio y en los momentos más importantes y únicos. El primer encuadre del vídeo no ofrece ningún resultado de ayuda, pero una captura de pantalla del momento en que se lanza el misil produce múltiples resultados de búsqueda:

El primer enlace nos lleva a un vídeo subido en octubre de 2013 de soldados rusos realizando ejercicios de entrenamiento en 2009 con el sistema múltiple de lanzamiento de misiles Grad. Claramente, el vídeo no muestra a soldados ucranianos bombardeando Rusia el 19 de julio de 2014, como afirmaba el usuario original.

Una vez verifique que un vídeo es único, la localización y el momento de la fotografía deberían ser verificados hasta donde sea posible. En abril de 2015, los incendios forestales hicieron estragos en una gran parte de Siberia, incluyendo la región conocida como Zabaykalsky Krai. Un vídeo apareció en YouTube y en las redes sociales rusas, incluyendo Odnoklassnki, mostrando una horrible escena de coches conduciendo a través de un espeso humo. Las búsquedas inversas de imágenes no revelaron ningún duplicado de este vídeo después de que se publicase el 14 de abril, lo que significa que este vídeo no pudo ser verificado usando solo este método. La marca de tiempo del propio vídeo nos informa, mostrando el 13 de abril de 2015; sin embargo, esta información pudo ser modificada o añadida digitalmente, y por lo tanto no es un medio fiable de verificación. Una inspección de las placas de la matrícula en el vídeo mostró el código 75 (arriba a la derecha, después de НК):

Remitiéndonos a los códigos de las matrículas en Rusia, se demuestra que este código pertenece efectivamente a Zabaykalsky Krai, prestando credibilidad adicional al vídeo. Además, el usuario que subió este vídeo a YouTube realizó otra subida meses antes del vídeo del incendio forestal—un segmento de las noticias locales de Khakassia, no lejos de Zabaykalsky Krai. Con todos estos factores combinados, no hay información en fuentes abiertas disponible que nos lleve a pensar que este vídeo fue fabricado o representado de forma falsa.

Revisando fuentes

Verificar la fiabilidad de las fuentes en las redes sociales no es muy diferente en la RuNet de lo que es en el resto de Internet, pero hay algunas consideraciones especiales que se deberían tener en cuenta. Mientras que hay varios “robots” que envían tuits idénticos en todos los idiomas, hay una concentración especialmente grande de ellos en Twitter escribiendo en ruso. Esta tendencia es especialmente cierta con los eventos politizados, ya que titulares tanto pro ucranianos como pro rusos son enviados como spam mediante etiquetas y palabras clave, haciendo que la investigación en fuentes abiertas sea más difícil.

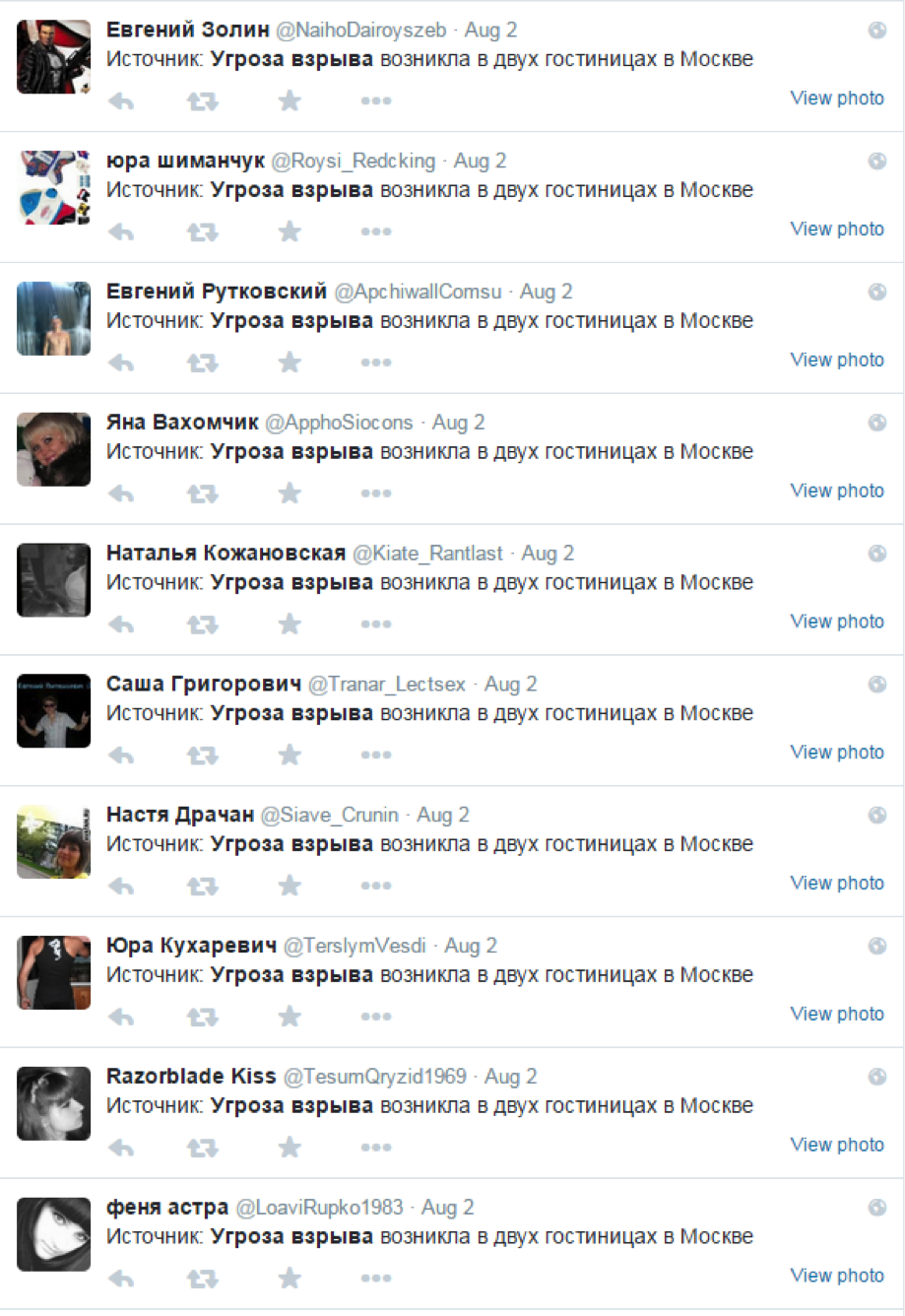

En la captura de pantalla inferior, vemos que un tuit idéntico fue enviado por docenas de robots de Twitter al mismo tiempo. El tuit dice “Una fuente dice que hay una amenaza de bomba en dos hoteles en Moscú”, con varias personas de nombres rusos genéricos divulgando la información.

Esta amenaza de bomba se produjo en realidad, pero estos robots no son fuentes fiables de información. Así que, ¿cómo descubres si una fuente es una persona real o solo un robot? Además de las claves de contexto de los tuits de la cuenta, como enviar miles de tuits y tener solo un puñado de seguidores, puedes realizar una búsqueda inversa del avatar del usuario.

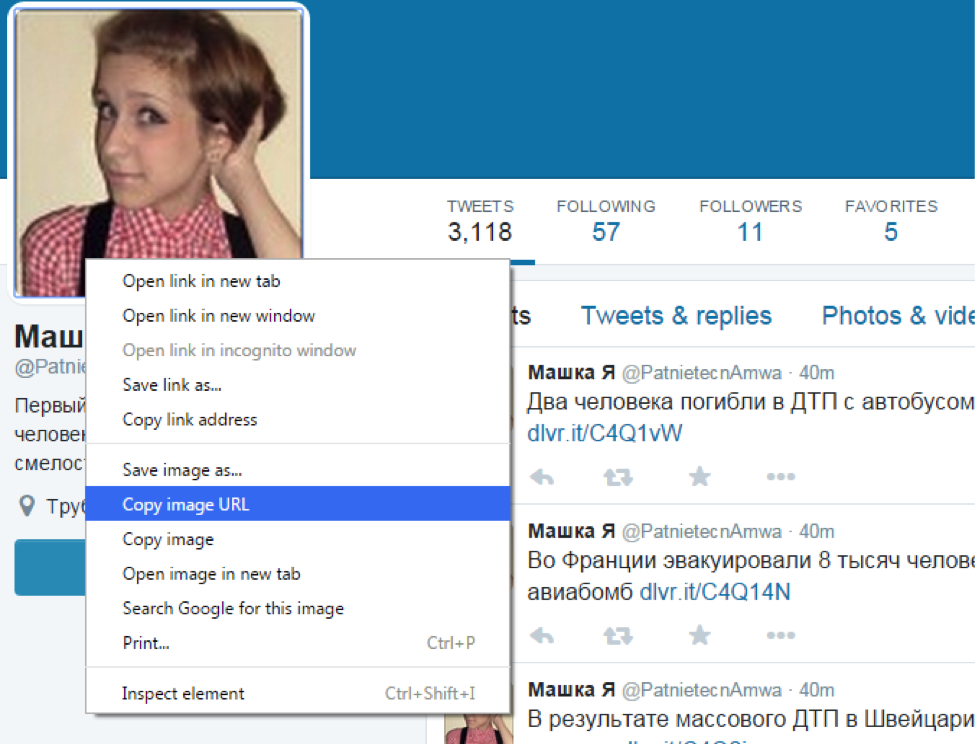

La mayoría de robots y otras fuentes no fiables—tanto en Rusia como en otros sitios—usarán fotografías robadas de otra gente como sus avatares. En el caso del robot de Twitter @PatnietecnAmwa (o “Mashka Ya,” que indica que el nombre de la mujer es Mariya), una rápida investigación del avatar de la cuenta revela que la cuenta de Twitter probablemente no sea operada por un humano.

Después de copiar la URL del avatar (o hacer clic en “Buscar esta imagen en Google” en el navegador web de Chrome), pega el enlace en una búsqueda inversa de imágenes en Google para encontrar imágenes similares en otros sitios en la red.

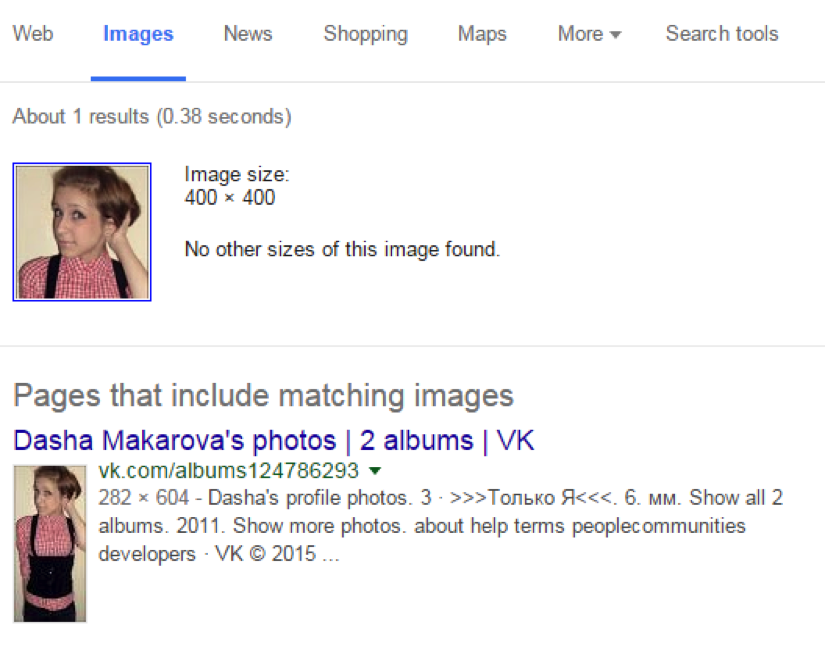

Aquí, vemos que el avatar de “Mashka” es en realidad de una mujer llamada Dasha Makarova, y que el avatar del usuario de Twitter casi con seguridad fue robado de la página de VKontakte de la mujer.

Para encontrar la fuente original de este tuit, busca en la línea temporal en Twitter y encuentra a la primera persona que tuiteó esas palabras exactas el día del torrente de tuits robots. La fuente original de este tuit viene de @_ainequinn, un usuario más fiable que los otros robots, ya que tiene más de mil seguidores.

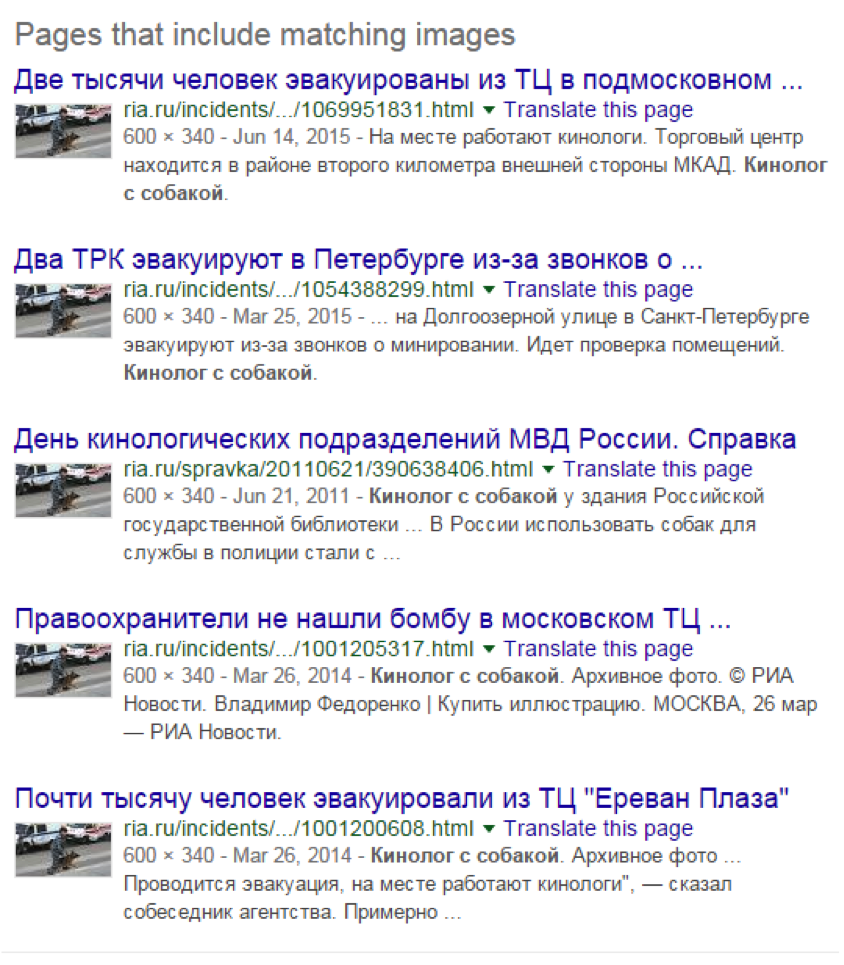

Sin embargo, seguimos teniendo que verificar la información en este tuit, aunque la fuente parezca fiable. La fotografía compartida por este usuario muestra una escena que parece adecuarse a la situación: equipos de emergencia, un perro buscador de explosivos, y un furgón con la palabra “MOSCÚ” (Москва) en el lateral. Sin embargo, una búsqueda inversa de imágenes revela que esta fotografía suele reutilizarse en reportajes sobre respuestas a emergencias en Moscú, apareciendo en varias noticias desde 2011.

Mientras que la cuenta de Twitter aparentemente humana parece ser una fuente de información más fiable que una multitud de cuentas robot, la fotografía que acompañaba el tuit es usada de manera genérica y no pertenece al escenario de la amenaza de bomba. Por lo tanto, como se ve en estos ejemplos, siempre es necesario verificar piezas específicas de información usando todos los medios disponibles.

La próxima entrega de esta guía será una introducción a las redes sociales rusas, y el uso único de Facebook y Twitter en Rusia y en Ucrania.

Autor: Aric Toler

Traducido por Laura Amoeiro San Miguel

Fuente: Global Voices