Не бездоганно, та завжди корисно: зворотний пошук зображень

Перший крок у верифікації відео – той самий, що і у випадку з зображеннями: зворотний пошук за допомогою Google чи будь-яких інших сервісів, наприклад, TinEye. Наразі у вільному доступі немає інструментів, які дозволили б нам шукати все відео повністю так само, як ми це можемо робити із зображеннями, але у нас хоча б є можливість шукати його мініатюри-thumbnails і скріншоти. Люди, що розповсюджують фальшиві відео, зазвичай не дуже винахідливі і в більшості випадків просто викладають ролики, які легко знайти і які не містять очевидних ознак суперечливості описуваній події на кшталт накладених телевізійних титрів чи аудіодоріжки, на якій би хтось говорив мовою, не відповідною до ілюстрованих подій. Тому перевіряти відео на предмет повторного використання відносно легко.

Існує два способи шукати вихідне відео. Перший – це вручну зробити кілька скріншотів, краще з самого початку відео або під час ключових моментів, а потім завантажити їх на сервіс зворотного пошуку зображень, наприклад, Google Images. Другий – це використовувати мініатюри, створені відеосервісом, найчастіше YouTube. Простого способу визначити, який кадр буде автоматично відібраний для мініатюри, немає, оскільки Google розробив для завантажених на YouTube відео складний алгоритм визначення кращих мініатюр (більше за цією темою ви можете дізнатися з цієї статті в Google Research Blog). Можливо, найкращим інструментом для визначення мініатюр відеоролика є YouTube DataViewer від Amnesty International, який створює мініатюри, що використовуються для відео на YouTube, і дозволяє в один клік здійснити зворотний пошук цих зображень.

Наприклад, користувач YouTube на ім’я Action Tube нещодавно виклав відео, на якому, ймовірно, показана колона військової техніки в Литві, але без вказівки жодних першоджерел. До того ж, немає ніяких даних, коли було зроблено цей запис, тобто це могло статися як вчора, так і п’ять років тому.

Якщо ми вставимо посилання на це відео в рядок пошуку інструменту Amnesty International, то дізнаємося точну дату і час, коли воно було викладене Action Tube та отримаємо 4 мініатюри для зворотного пошуку зображень, що допоможе нам знайти першоджерело.

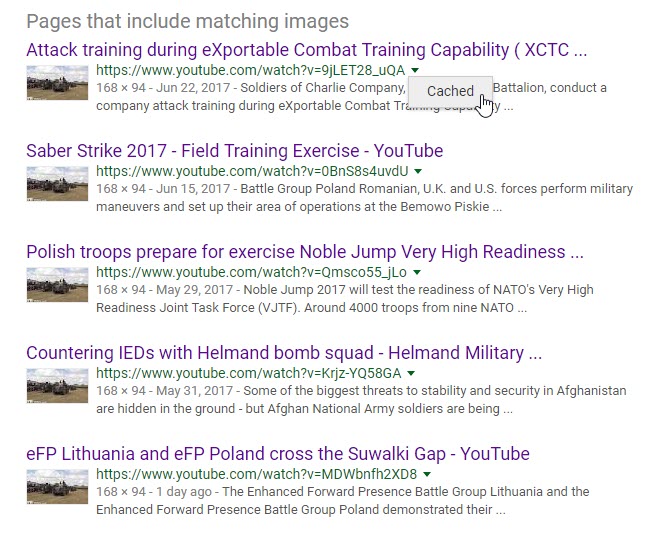

Жоден з отриманих результатів не дає нам прямої вказівки на вихідне відео; тим не менш, деякі з них, знайдені по третій мініатюрі, вказують на ролики, на одній сторінці з якими вона демонструвалася. Якщо ви перейдете за цим посиланням, то, можливо, не знайдете там цієї мініатюри, оскільки відео в розділі «Наступні» в правій частині сторінки YouTube підбираються для кожного користувача індивідуально. Однак, оскільки відео з такою мініатюрою знаходилося там в той час, коли Google кешував результати, ви можете знайти його на збереженій копії сторінки.

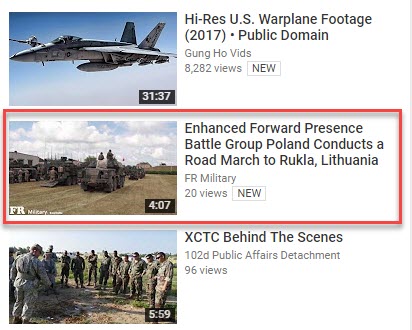

Ще раз: жодне зі знайдених відео не є тим першоджерелом, яке ми шукаємо; та коли Google кешував сторінки з ними, на них також була і ця мініатюра з посиланням, що веде на потрібне нам відео. Коли ми переглядаємо збережену копію першої сторінки зі списку результатів, то бачимо джерело опублікованого Action Tube відео з заголовком «Enhanced Forward Presence Battle Group Poland Conducts a Road March to Rukla, Lithuania» (Бойова група посиленої передової присутності НАТО у Польщі здійснює марш дорогою до Рукла, Литва).

Тепер ми маємо всю необхідну інформацію, щоб знайти початковий відеозапис і підтвердити, що на відео Action Tube дійсно показано недавнє розгортання військової техніки в Литві. Коли ми вводимо в пошук назву відео, виявленого завдяки пошуку по мініатюрі, то отримуємо шість результатів. Якщо впорядкувати їх за датою, ми визначимо найстаріше з них, яке й стало джерелом для Action Tube.

Це приводить нас до відео, завантаженого користувачем MAJ Anthony Clas 18 червня 2017 – за день до того, як 19 червня Action Tube виклав досліджуване нами відео. Це те ж саме відео, що і у Action Tube.

Трохи пошукавши інформацію про користувача, що виклав це відео, ми побачимо, що він писав для сайту американської армії статті , присвячені діям НАТО в Європі, отже він, ймовірно, працює у відділі зв’язків з громадськістю. Таким чином, це підвищує ймовірність, що саме його відеозапис є першоджерелом відео, викладеного Action Tube.

Творчий підхід і досі важливіший за алгоритми

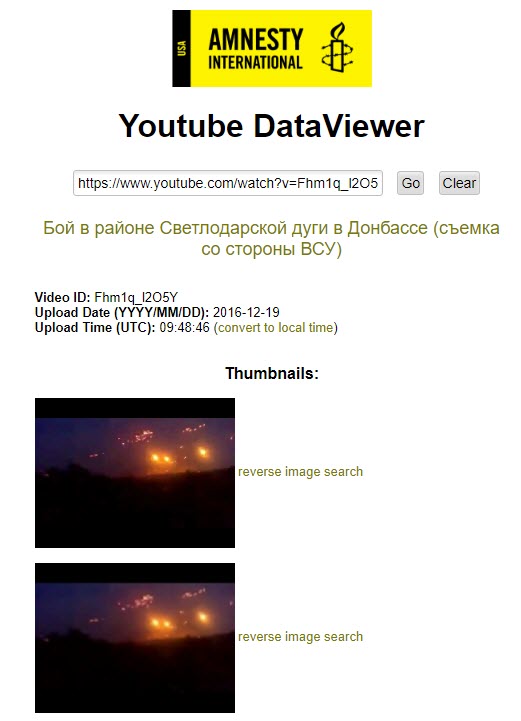

Хоча зворотний пошук зображень здатний викрити багато фальшивок, він все-таки не досконалий. Наприклад, на наведеному нижче відео, що має 45 тисяч переглядів, нібито знято бій між українськими солдатами та проросійськими сепаратистами біля Світлодарська на сході України. Назва відео – «Бій в районі Світлодарської дуги в Донбасі (зйомка з боку ЗСУ)». Ми можемо бачити на ньому багато стрілянини і пострілів з артилерії, хоча солдати під час битви, схоже, сміються.

Ввівши в рядок пошуку на сайті Amnesty International адресу цього відео, ми дізнаємося точну дату і час його завантаження і отримуємо мініатюри для зворотного пошуку зображень.

Переглядаючи результати ми бачимо, що майже всі знайдені відео завантажені приблизно в той самий час, що й досліджуване нами. Через це може скластися враження, що на ньому дійсно показано бій біля Світлодарська у грудні 2016 року.

Однак, насправді, це відео 2012 року і зафільмоване під час російських військових навчань.

Навіть за найбільш винахідливого використання зворотного пошуку зображень в Google із застосуванням інструменту від Amnesty International ви не знайдете вихідне відео, окрім як у статтях, що описують викриття поширених фальшивок. Наприклад, якщо ми будемо шукати точну назву вихідного відео ( «кавказ 2012 навчання ніч») з додаванням скріншота з нього, то серед результатів будуть тільки фейкові відео про Світлодарськ. Аби зрозуміти, що це відео – фейк, необхідно одне з двох: або раніше стикатися з вихідним відео, або мати пильні очі (точніше, вуха), які підкажуть, що солдатський сміх не вписується в обстановку нібито активного бою.

Отож, що ж робити? Простої відповіді тут немає – можна лише творчо підходити до процесу пошуку. Одним з найкращих варіантів буде спробувати думати, як людина, що виклала потенційно фейкове відео. Так у наведеному вище прикладі сміх солдата може стати підказкою, що, можливо, бій несправжній, з чого випливає питання – за яких обставин російськомовний солдат став би знімати те, що відбувається, на камеру і при цьому сміятися. Якби ви захотіли знайти таке відео, що б ви стали шукати? Ймовірно, вам би захотілося, щоб зйомка велася вночі, аби можна було розрізнити менше деталей. Вам також варто пошукати зйомки, на яких ефектно виглядає битва і які не зможуть легко розпізнати українці або росіяни, що стежать за війною на Донбасі. Таким чином вам, можливо, підійдуть відеозаписи з навчань російської, української чи білоруської армії, або ж ви можете знайти кадри боїв в іншій країні і замінити аудіодоріжку на запис з російськомовними. Якщо ввести в пошук слова «навчання» і «ніч», то в списку результатів це відео буде найпершим . Якщо після всього цього вам не трапився вихідний запис, для верифікації відео найкраще буде зв’язатися з тим, хто його виклав.

Будь цифровим Шерлоком – звертай увагу на деталі

Цифрові інструменти, що застосовуються для верифікації матеріалів, початково мають свої обмеження, оскільки їх алгоритми можна обдурити. Часто люди вдаються до нехитрих трюків, щоб уникнути розкриття при зворотному пошуку зображень: віддзеркалюють відео, змінюють колірну схему на чорно-білу, збільшують або зменшують картинку і т.ін. Найкращий спосіб впоратися з такими речами – бути уважним до дрібниць, аби мати можливість переконатися, що окремі елементи навколишнього оточення на відео співвідносні до події.

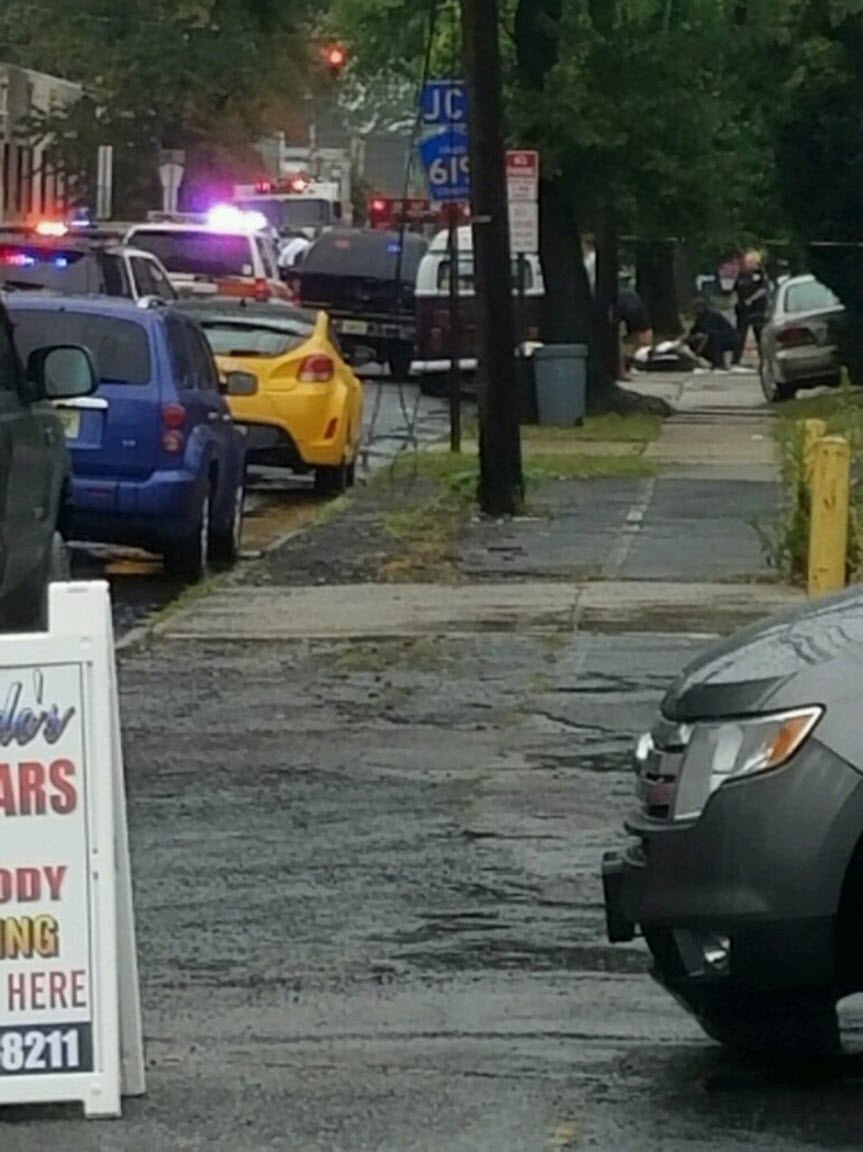

19 вересня 2016 року почали надходити повідомлення про арешт в Ліндені (штат Нью-Джерсі) людини, відповідальної за вибухи трьох бомб у Нью-Йорку і Нью-Джерсі. З’явилося кілька фотографій і відео від різних джерел, включно з представленими нижче, на яких видно самого підозрюваного, Ахмада Хана Рахамі, що лежить на землі і оточений поліцейськими.

Точне місце в Ліндені, де він був заарештований, залишалося невідомим, та можна було сміливо стверджувати, що фотографії справжні, з огляду на те, що на них показано приблизно одне й те саме місце з двох різних ракурсів. Також з’явилося і наведене нижче відео від місцевого мешканця. Зрозуміло, що воно справжнє, оскільки протягом дня широко тиражувалося ЗМІ, але як ми могли швидко переконатися у цьому в ситуації надходження термінових новин?

Точне місце в Ліндені, де він був заарештований, залишалося невідомим, та можна було сміливо стверджувати, що фотографії справжні, з огляду на те, що на них показано приблизно одне й те саме місце з двох різних ракурсів. Також з’явилося і наведене нижче відео від місцевого мешканця. Зрозуміло, що воно справжнє, оскільки протягом дня широко тиражувалося ЗМІ, але як ми могли швидко переконатися у цьому в ситуації надходження термінових новин?

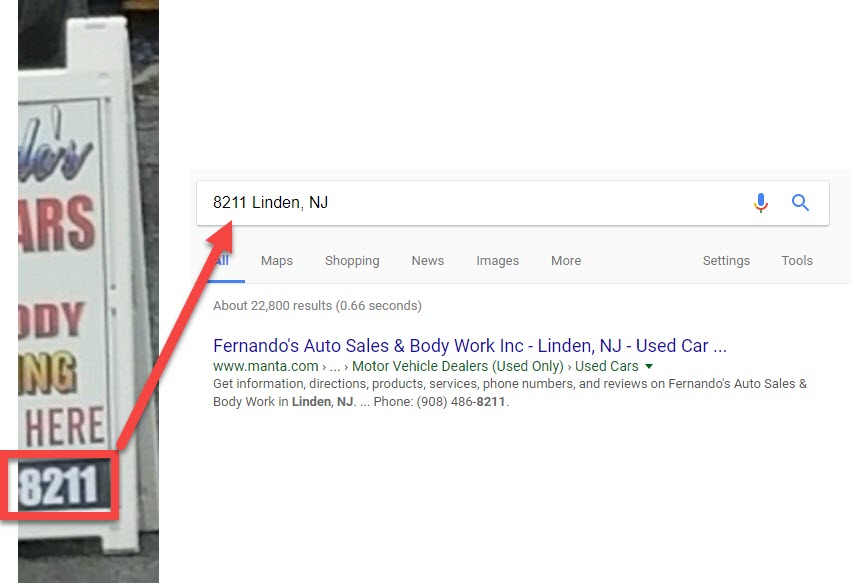

За цими двома фотографіями ми можемо досить швидко визначити місце арешту Рахані. У лівому нижньому куті другої фотографії на рекламної стійці ми можемо бачити чотири цифри ( «8211») та фрагменти слів: «-ARS» і «-ODY». Ми також бачимо, що неподалік знаходиться виїзд на шосе 619, завдяки чому ми можемо визначити місце точніше. Якщо пошукати в Ліндені телефонний номер з цифрами «8211», ми отримаємо посилання на компанію «Fernando’s Auto Sales & Body Work» (Продаж автомобілів і кузовні роботи Фернандо), що пояснює фрагменти «-ARS» і «-ODY»: це частини слів «cars» і «body» ( «машини» і «кузов»). До того ж ми можемо знайти адресу цієї компанії: 512 E Elizabeth Ave, Linden, NJ.

Перевірка цієї адреси в Google Street View дозволяє нам швидко переконатися, що ми на правильному шляху.

Перевірка цієї адреси в Google Street View дозволяє нам швидко переконатися, що ми на правильному шляху.

Зліва: Фотографія арешту підозрюваного у Ліндені. Справа: Знімок того ж місця з Google Street View

На обох досліджуваних фотографіях і відео погода однакова: похмуро і сиро. На 26 секунді відео водій проїжджає повз знак з написом «Bower St» та ще однин знак про перехрестя з шосе 619, завдяки чому ми отримуємо місце, яке можемо зіставити з тим, що визначили по фотографіях.

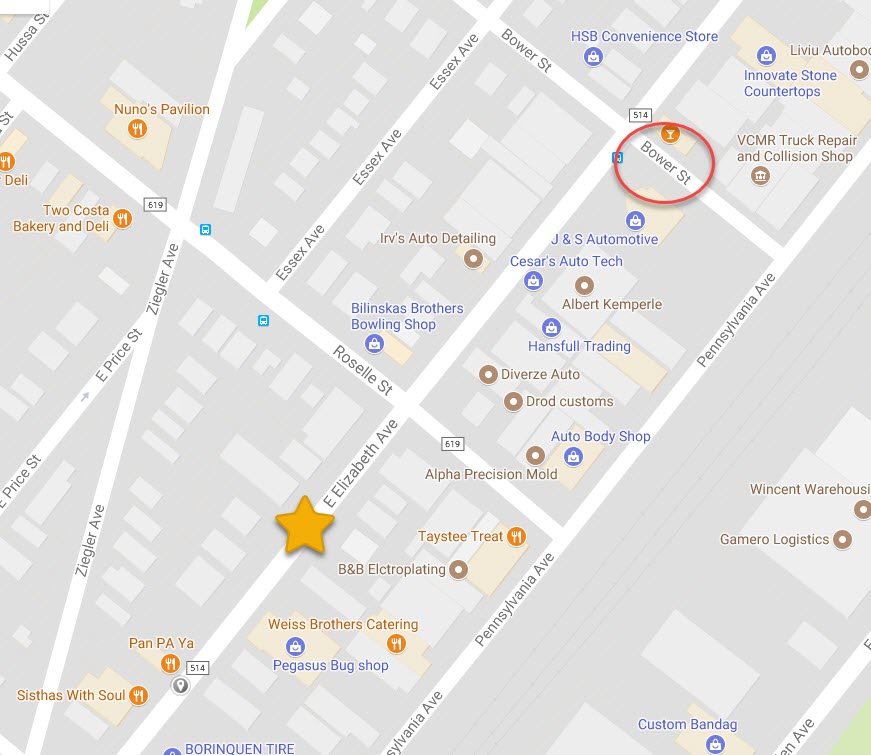

Уже при першому погляді на Google Maps видно, що Боуер-стріт перетинається з Іст-Елізабет-авеню, на якій неподалік від автомайстерні був заарештований підозрюваний (позначено жовтою зіркою).

Уже при першому погляді на Google Maps видно, що Боуер-стріт перетинається з Іст-Елізабет-авеню, на якій неподалік від автомайстерні був заарештований підозрюваний (позначено жовтою зіркою).

Якщо у вас є час, то, порівнявши зняті на відео об’єкти з зображеннями з Google Street View, ви можете визначити точне місце, де воно було зняте.

Якщо у вас є час, то, порівнявши зняті на відео об’єкти з зображеннями з Google Street View, ви можете визначити точне місце, де воно було зняте.

Зліва: Відео, зняте в Ліндені в день арешту Рахамі. Справа: Зображення з Google Street View

Хоча може здатися, що на кожному з цих етапів необхідно виконати багато роботи, на все сумарно має знадобитися не більше п’яти хвилин, якщо ви знаєте, що шукати. Якщо ви не маєте можливості зв’язатися з очевидцем, викласти відеоматеріали з місця події, то для верифікації вам достатньо бути уважним до дрібниць і трохи «потинятися» по Google Maps і Google Street View. Верифікація відео повинна бути звичайною справою не тільки в разі повідомлення про подію, що відбулася, але й коли ви стикаєтеся з ними в соціальних мережах, оскільки це один з найбільш швидких способів поширення фейковий новин.

Розпізнати сигнал серед шуму

У порівнянні з фотографіями, для зміни відео потрібно набагато більше навичок і зусиль, щоб після додавання або видалення з кадру тих чи інших елементів воно продовжувало б мати природний вигляд. Найчастіше відеозапис змінюють не для того, щоб обдурити фактчекерів, а щоб запобігти виявленню за допомогою алгоритмів, що шукають захищені авторськими правами матеріали. Наприклад, фільми, телепередачі або записи спортивних подій можуть бути завантажені на YouTube з віддзеркаленим зображенням, щоб їх як і раніше можна було б дивитися (хоча і трохи незвично), але одночасно уникнути порушення закону про авторське право. Найкращий спосіб швидко визначити, чи було відео віддзеркаленим, – це знайти будь-який напис або цифри, оскільки вони матимуть дивний вигляд після обертання.

На наведених нижче скріншотах показано, як запис теракту в московському аеропорту Домодєдово 2011 року видавався за відео терактів в аеропортах Брюсселя і Стамбула. Фальсифікатори використали прийоми збільшення частини відео, додавання фальшивої позначки часу і зміну колірної схеми на чорно-білу. До того ж, аби ще більше ускладнити зворотний пошук зображення, поверх картинки часто розміщують помітні логотипи.

Не існує простого способу розпізнати такі фальшивки за допомогою того чи іншого інструменту – вам доведеться покладатися на здоровий глузд і творчо підходити до процесу пошуку. Як і у випадку, коли російські військові навчання видавалися за свіже відео бою, вам необхідно подумати, що б фальсифікатор шукав як вихідний матеріал для свого відео. Такі пошукові запити, як «аеропорт вибух» або «камера спостереження теракт», приведуть вас до запису теракту в аеропорту Домодєдово, давши результат набагато швидше, ніж робота зі скріншотами для зворотного пошуку зображень в Google.

Жодних чудодійних рішень на горизонті

Багато хто вважає, що в майбутньому технологічний прогрес позбавить нас від фейкових новин і контенту, та поки що у цифровому світі не видно жодних способів визначення фальшивих відео і верифікації контенту з суттєво високою точністю. Інакше кажучи, поки розробники програють гонку озброєнь з мінімально креативними фальсифікаторами, за винятком жорсткого контролю вмісту матеріалів, що викладаються в соціальних мережах і на YouTube. Хоча цифрові інструменти і є важливими для верифікації фейкових матеріалів, творчий підхід все ж таки важливіший.

Джерело: Арік Толер, Беллінгкет