La botnet, che interessa circa 54 Paesi e consta di oltre 500 mila apparati di rete – fra cui routers e NAS – ha come suoi obiettivi principali: sistemi SCADA e relativi industrial control systems (ICS).

Lo scorso 23 maggio alcuni ricercatori Cisco che si occupano di cyber intelligence – Cisco Talos Intelligence – hanno pubblicato uno studio frutto di diversi mesi di lavoro e di coordinamento con le forze dell’ordine, documentando quella che sembra una sofisticata attività d’intelligence posta in atto, attraverso una botnet, da un gruppo State-sponsored vicino alla Russia. La botnet, che interessa circa 54 Paesi e consta di oltre 500 mila apparati di rete – fra cui routers e NAS – marchiati Linksys, MikroTik, Netgear e TP-Link, ha come suoi obiettivi principali: sistemi SCADA e relativi industrial control systems (ICS).

A seguito di tale scoperta, l’FBI ha assunto il controllo del server di Comand and Controll, entrando così in possesso della botnet al fine di reindirizzare il traffico di rete verso un server da loro controllato.

Analisi Tecnica

La ricerca Cisco è partita dall’analisi del malware VPNFilter, denominato in tal modo per via delle due directory in cui questo si “nasconde” una volta infettato il dispositivo target.

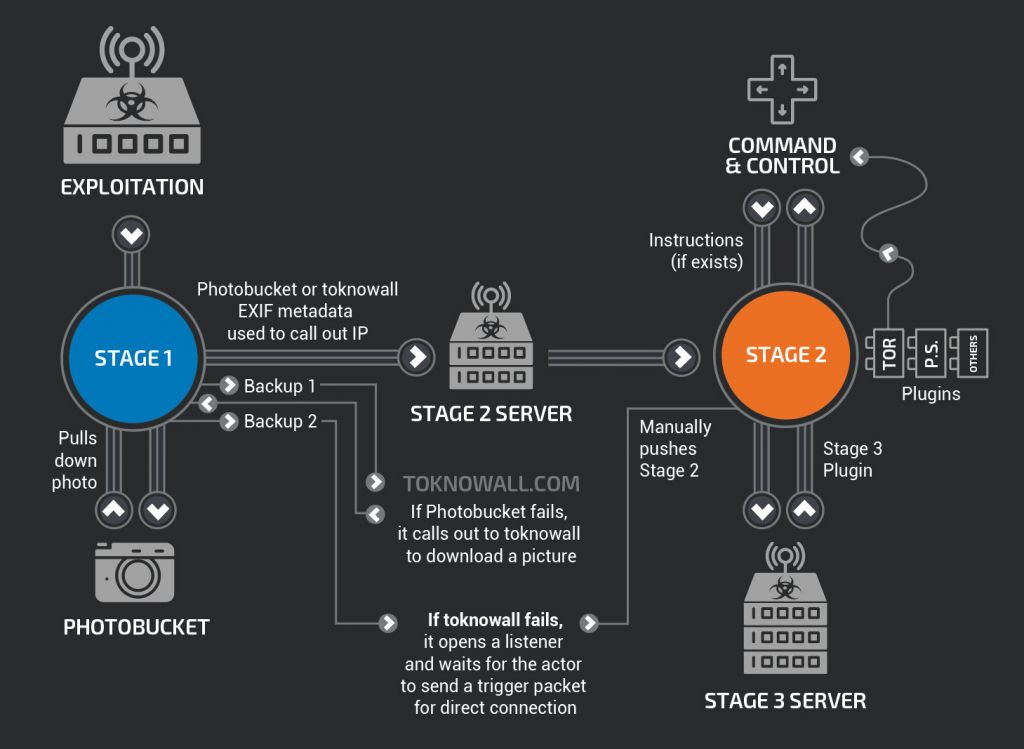

VPNFilter è un malware composto da una serie di fasi (multi-stage), risulta particolarmente versatile in quanto si presta sia alla raccolta informativa che ad attività distruttive in caso di un suo utilizzo all’interno di un’operazione di cyber attacco. Presenta inoltre ulteriori peculiarità che riguardano l’utilizzo di nodi TOR per il traffico di rete destinato al server di Comand and Controll, la persistenza sul dispositivo ottenuta modificando la memoria non volatile della macchina (NVRAM) e la previsione di un meccanismo di killswitch.

Lo Stage 1, formato da codice compilato in modo tale da essere compatibile con differenti architetture della CPU, si occupa principalmente dell’ottenimento della persistenza sulla macchina e dell’attivazione dello Stage 2 attraverso l’utilizzo di una serie di meccanismi di Command and Control (C2) ridondanti che determinano l’IP address del server che, in quel momento, è settato per l’avvio dello Stage 2. Tale meccanismo rende il malware molto versatile e capace di modificarsi in relazione alle modifiche apportate all’intera infrastruttura d’attacco. Inoltre, le comunicazioni C2 avvengono o attraverso TOR oppure tramite connessione SSL. Più nello specifico, una volta che il malware è inizializzato, si connette agli URLs presenti all’interno del suo codice.

Per la sua analisi, Cisco si è basata su un sample del malware che si connette ad un URL riferito a Photobucket, sito che si occupa dello sharing di immagini. In questo caso, il malware, una volta richiesta la pagina, scarica la prima immagine presente nella galleria ed estrae l’IP address del server C2. Diversamente, se il malware fallisce la connessione, fa riferimento ad un domain di backup, identificato con toknowall[.]com al fine di scaricare un’immagine e porre in essere il medesimo procedimento. Se fallisce anche questa operazione, lo Stage 1 avvia un listener che attende uno specifico pacchetto che funge da “innesco” (trigger) che apre una connessione interattiva a favore dell’attaccante. Questi i passi del listener:

- ispezione di tutti i pacchetti TPC/IPv4 con flag Syn settato;

- verifica dell’IP di destinazione del pacchetto;

- verifica se il pacchetto a 8 o più bytes;

- scansiona il bytes e ne ricava l’indirizzo IP;

- instaura una comunicazione con l’IP appena identificato che funge da server di Stage 2.

Il malware di Stage 2, invece, crea due directory, una relativa ai moduli (/var/run/vpnfilterm) e una relativa alla working directory (/var/run/vpnfilterw) e verifica i comandi presenti all’interno del server di C2. Lo Stage 2 è deputato principalmente ad una serie di attività di intelligence collection, ovvero esfiltrazione di dati, file collection e command execution, e consta di uno killswitch che attraverso la sovrascrittura di una parte critica del firmware del device, con successivo reboot del device, procede all’ “autodistruzione” del malware.

Esiste anche uno Stage 3 che funge sostanzialmente da plugins dello Stage 2, fornendo a quest’ultimo una serie di capacità addizionali come un packet sniffer – ciò per intercettare i pacchetti che vengono scambiati sulla rete e conoscere, ad esempio, quali credenziali vengono utilizzate – oppure moduli inerenti al traffico TOR.

Conclusione

Secondo i ricercatori Cisco, una tale sofisticazione nonché i costi relativi al mantenimento dell’intera infrastruttura d’attacco non possono che far riferimento ad un attore State-sponsored, ovvero finanziato da uno Stato. In particolar modo, Cisco identifica una congruenza fra il codice di VPNFilter e precedenti versioni di BlackEnergy, malware famoso per essere il responsabile di molteplici attacchi effettuati su larga scala nei confronti di devices localizzati in Ucraina. Per tale motivo, Cisco afferma con certezza che dietro la botnet in oggetto ci sia Fancy Bear che opererebbe sotto eterodirezione del governo russo.

Tali determinazioni hanno portato il governo americano sia a pronunciarsi accusando direttamente – per voce di John Demers, Assistant Attorney General per la sicurezza nazionale – Fancy Bear, identificato anche con lo pseudonimo di Sofocy, sia attivando l’agenzia federale che, ottenuta un’ordinanza di sequestro dalla magistratura di Pittsburg, ha requisito il dominio toknwall[.]com.

In conclusione, sebbene sia plausibile ritenere un collegamento fra il gruppo dietro VPNFilter e la Russia, il malware in oggetto richiede ulteriori approfondimenti per scongiurare potenziali false flag operation. Tuttavia, il quadro sin qui descritto potrebbe preannunciare una nuova campagna di attacchi ai danni dell’Ucraina, più volte identificata come terreno di test per cyber attacchi da parte di gruppi hacker affiliati alla Ruassia.

Questo articolo è apparso originariamente su Cybersecitalia.it